2020年9月に販売されたネットワークアクセス—KELAが見たその100件の詳細

プロダクト・マネージャー ラビード・レイブ

脅威インテリジェンスアナリスト ヴィクトリア・キヴィレヴィッチランサムウェア攻撃が増加する一方で、アンダーグラウンドのフォーラムで売買されるネットワークの初期アクセスの数も日々増加しており、もはや初期アクセスはランサムウェアオペレーターが最初の侵入地点として利用する選択肢の一つになりつつあります。KELAは、初期アクセス・ブローカーに関する調査を終えた後、初期アクセス売買活動の全体像を構築するため、2020年9月に売買されたアクセスの一部を分析しました。

重要なポイント

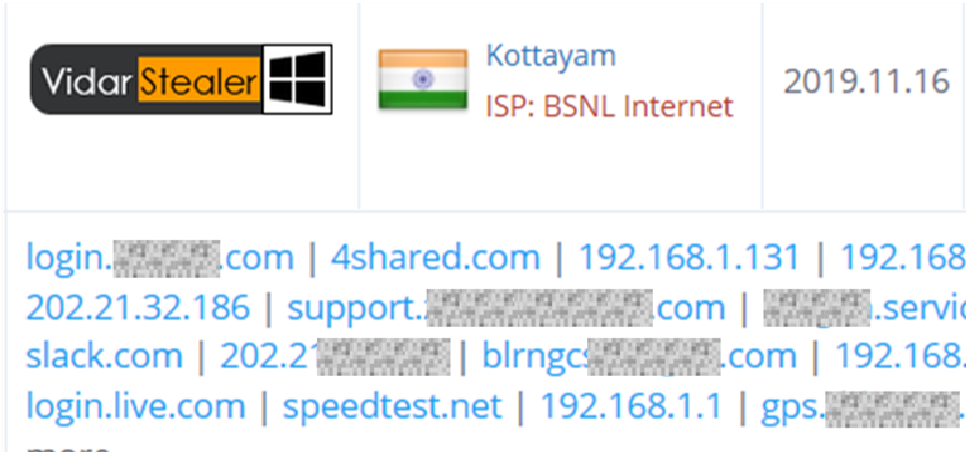

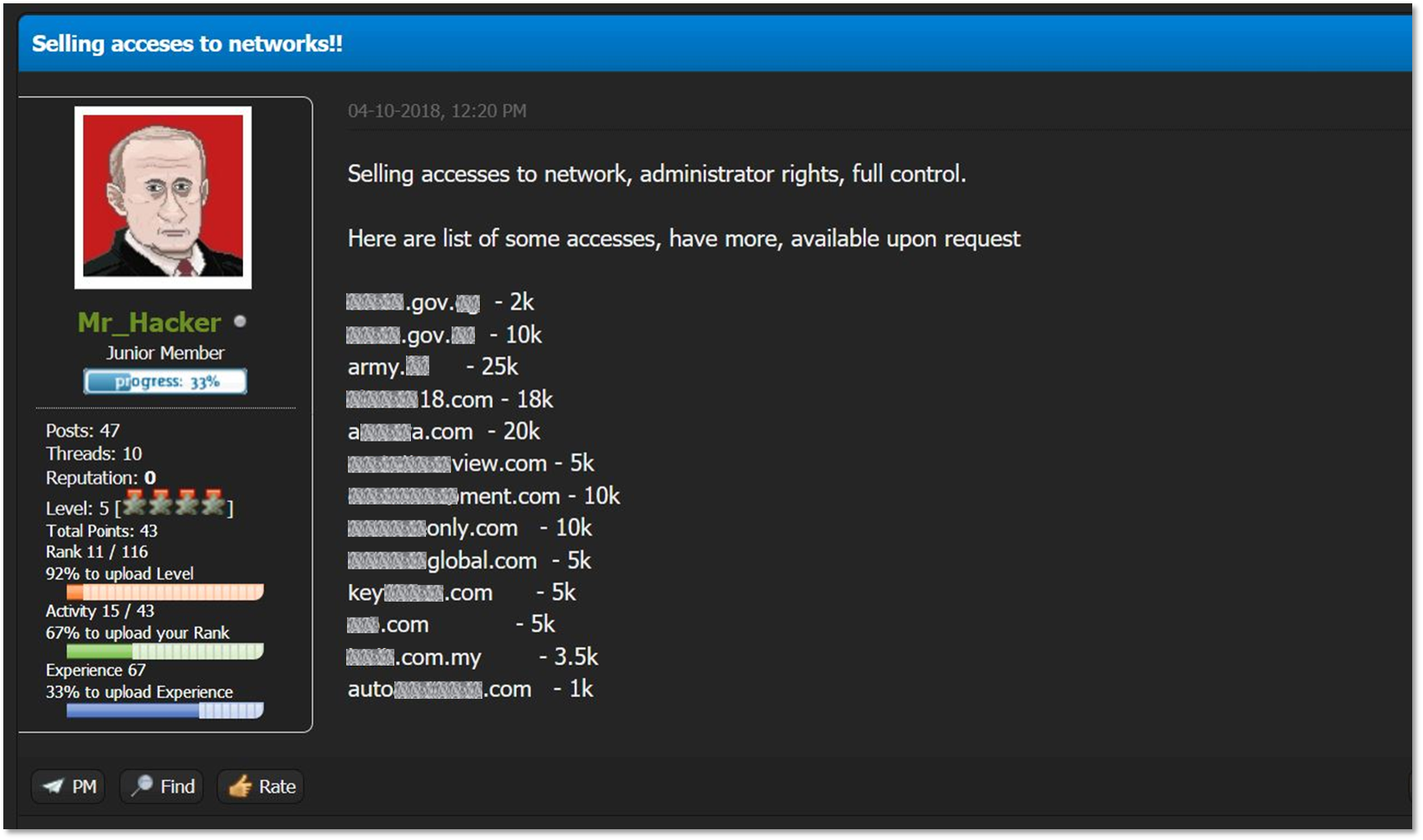

ネットワークの初期アクセスとは、侵害された組織のコンピューターにリモートでアクセスする資格情報や権限、手段の総称です。そしてその初期アクセスを販売する脅威アクター、つまり初期アクセス・ブローカーは、日和見的なキャンペーンと標的型攻撃者であるランサムウェアオペレーターを結び付ける役割を果たしています。

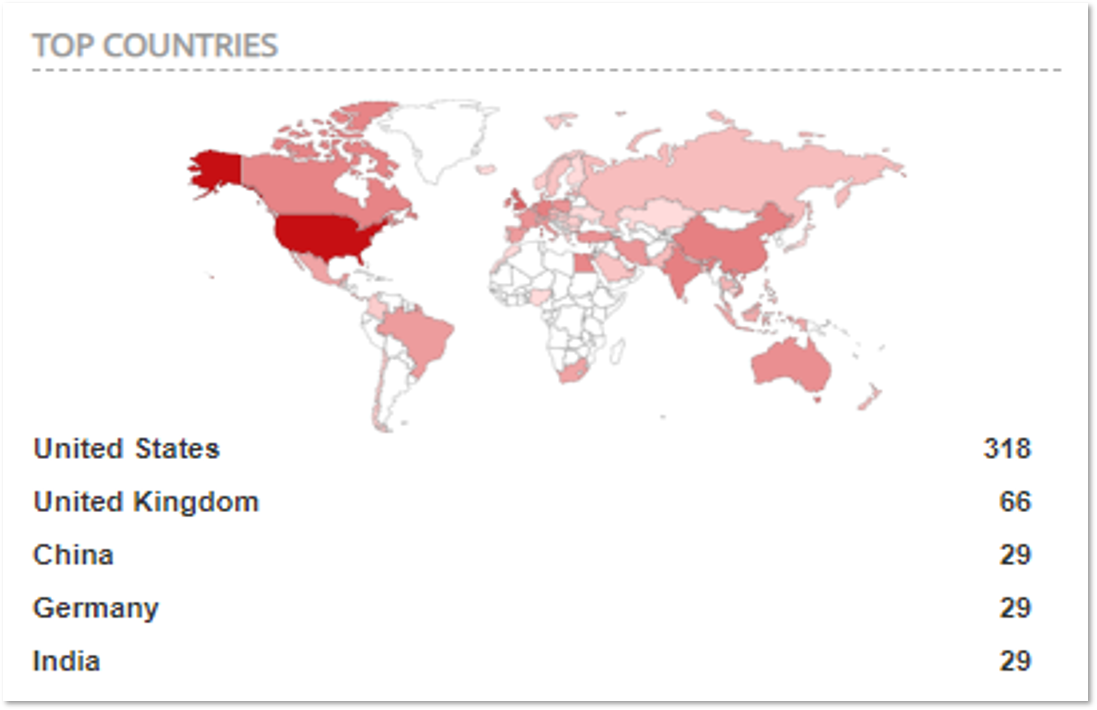

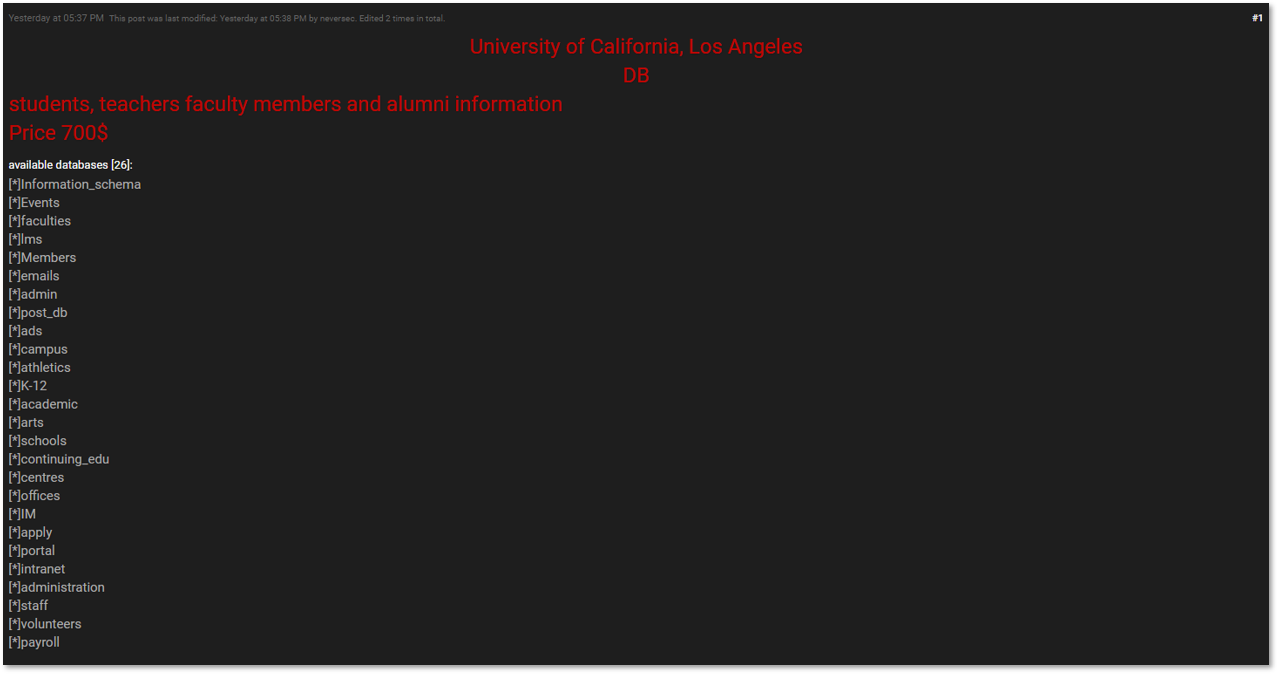

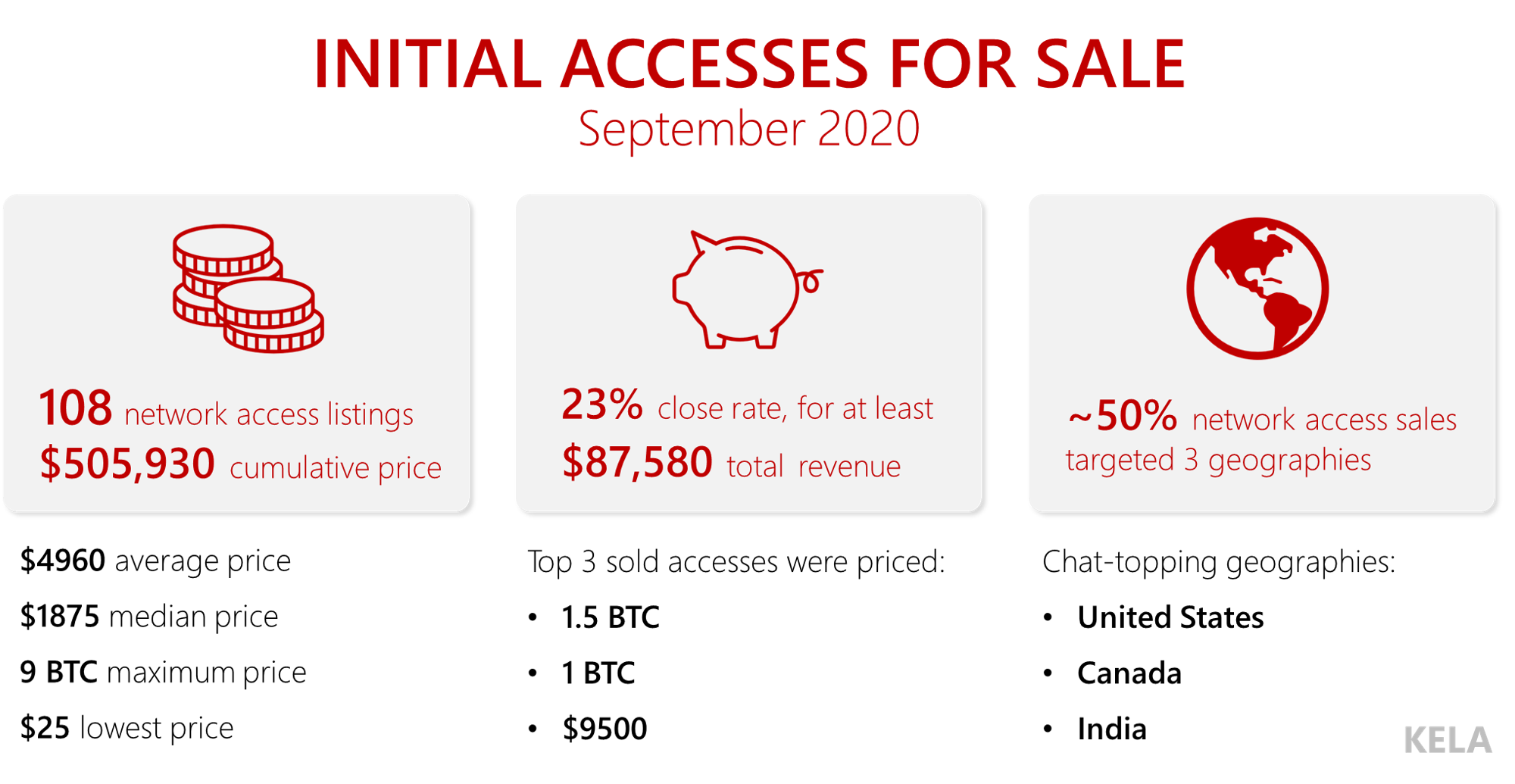

KELAは、2020年9月単月でネットワークの初期アクセスが100件以上売り出されたことを確認しました。これは、2020年8月と比較すると3倍の件数であり、希望販売価格の合計は50万ドルを超えています。

売り出されたアクセスのうち少なくとも23%については売買取引が成立しており、販売した脅威アクターらは合計で9万ドル近くを手に入れたことが報告されています。

KELAは、最も高額なアクセス5件のリストを作成し、販売した脅威アクターらのTTPを調査する一方で、アクセスの販売価格は被害者の収益及びアクセスに付与された権限のレベルに連動するとの仮説を検証しました。ドメイン管理者レベルのアクセスの場合、ユーザーレベルのアクセスよりも25%から100%高額な価格で取引されている場合があります。

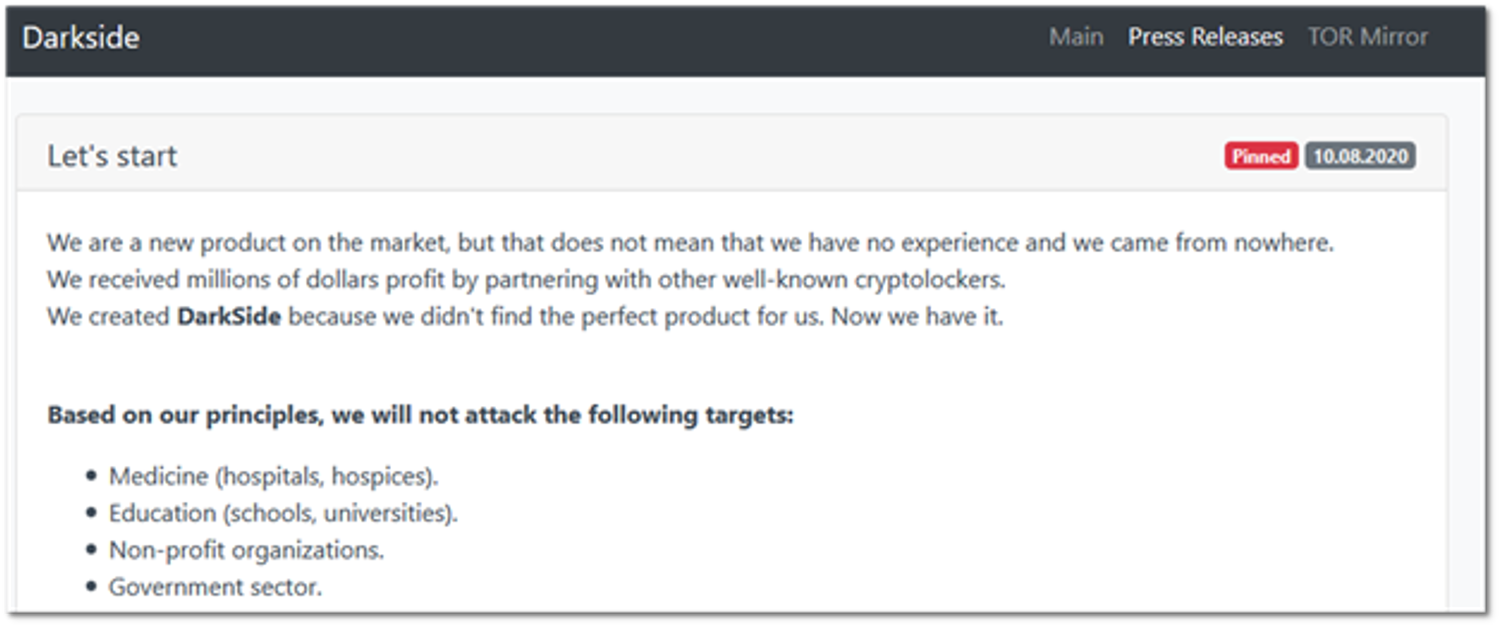

初期アクセス・ブローカーがサイバー犯罪コミュニティで繰り広げる活動は、脅威アクターらの内部事情を浮き彫りにする貴重な情報源です。ネットワークの防御を担当するIT・セキュリティ担当部門が脅威の情勢について理解を深め、それに応じた防衛メカニズムの優先順位付を行うためには、こういった情報を活用することが重要です。また、初期アクセス・ブローカーがネットワークへのアクセスをランサムウェア・アフィリエイトに引き渡すプロセスは実質的に2つのパターンがあります。脅威ハンティングや敵対的シミュレーションを行う上で、極めて重要な意味を持つTTPと言えるでしょう。