ランサムウエア集団にとって理想的な標的とは?

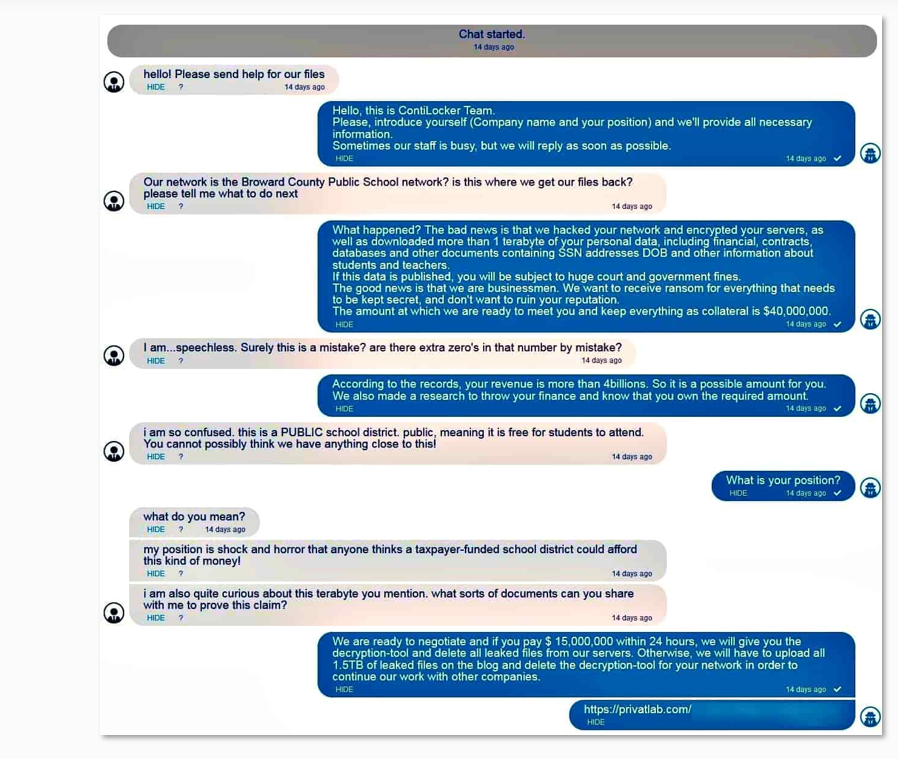

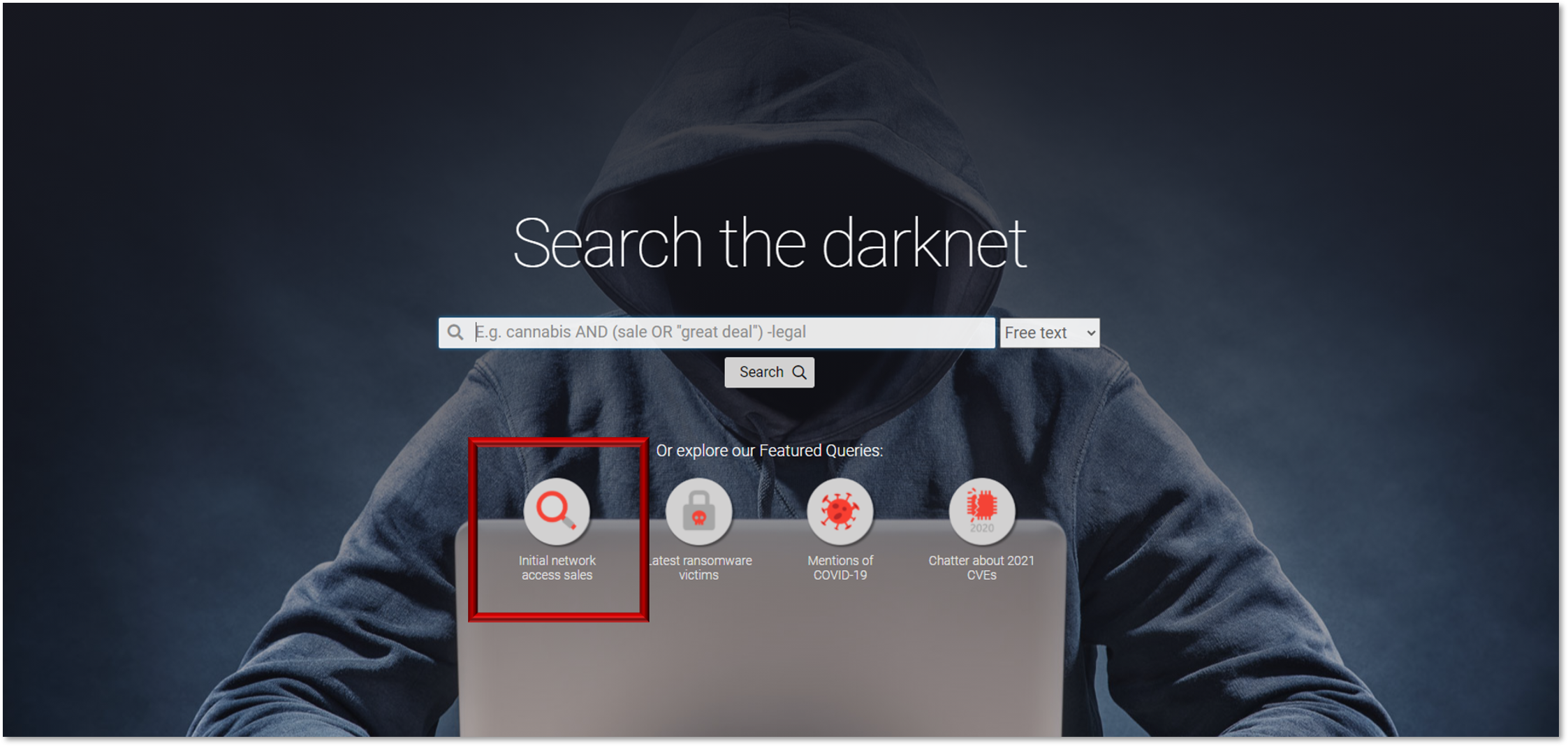

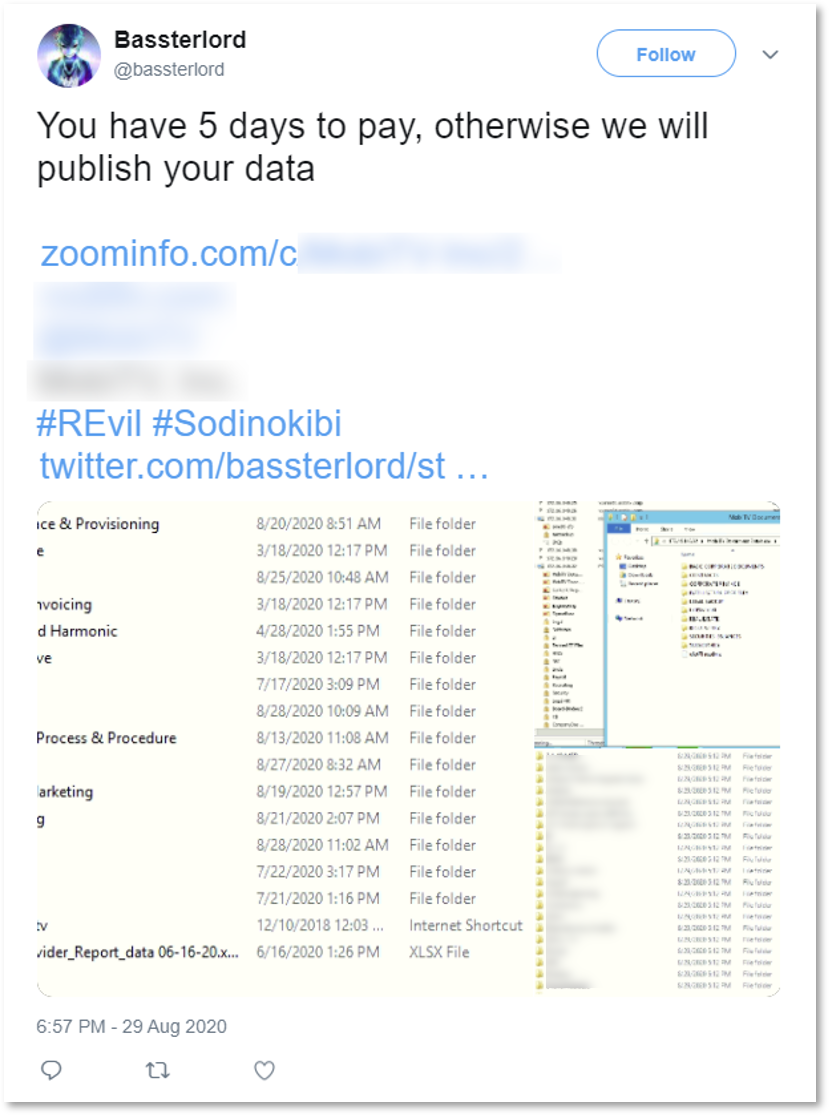

脅威インテリジェンスアナリスト ヴィクトリア・キヴィレヴィッチ2021年7月、KELAは、脅威アクターらがアクセスの買い取りを呼びかけるスレッドを立ち上げている状況を観察しました。立ち上げられたスレッドには、買い取りにあたっての希望条件なども記載されており、一部の脅威アクターらが情報窃取型マルウエアを展開したり、その他の不正行為を行う目的でアクセスを購入していることがうかがえました。そしてその一方で、他の脅威アクターらは、ランサムウエアをインストールしてデータを窃取することを目的としていました。そこで我々は、アクセスの買い取りを呼びかける脅威アクターらの中でも、特にランサムウエア集団にとって価値あるものとはいったい何であるのかを突き止めるべく調査を行い、「ランサムウエア集団にとって理想の標的」のプロファイルを作成しました。

今回の調査の要点は以下の通りです。

2021年7月、KELAは、脅威アクターらが様々な種類のアクセスを買い取ると呼びかけているスレッドを48件発見しました。そのうち46%に該当するスレッドは7月中に作成されており、商品としてのアクセスに対して確実な需要がある状況を示唆しています。

アクセスの買い取りを呼びかけているアクターらの40%が、ランサムウエア・アズ・ア・サービス (RaaS)のサプライチェーンで活動しているオペレーターやアフィリエイト、仲介業者などであることが判明しました。

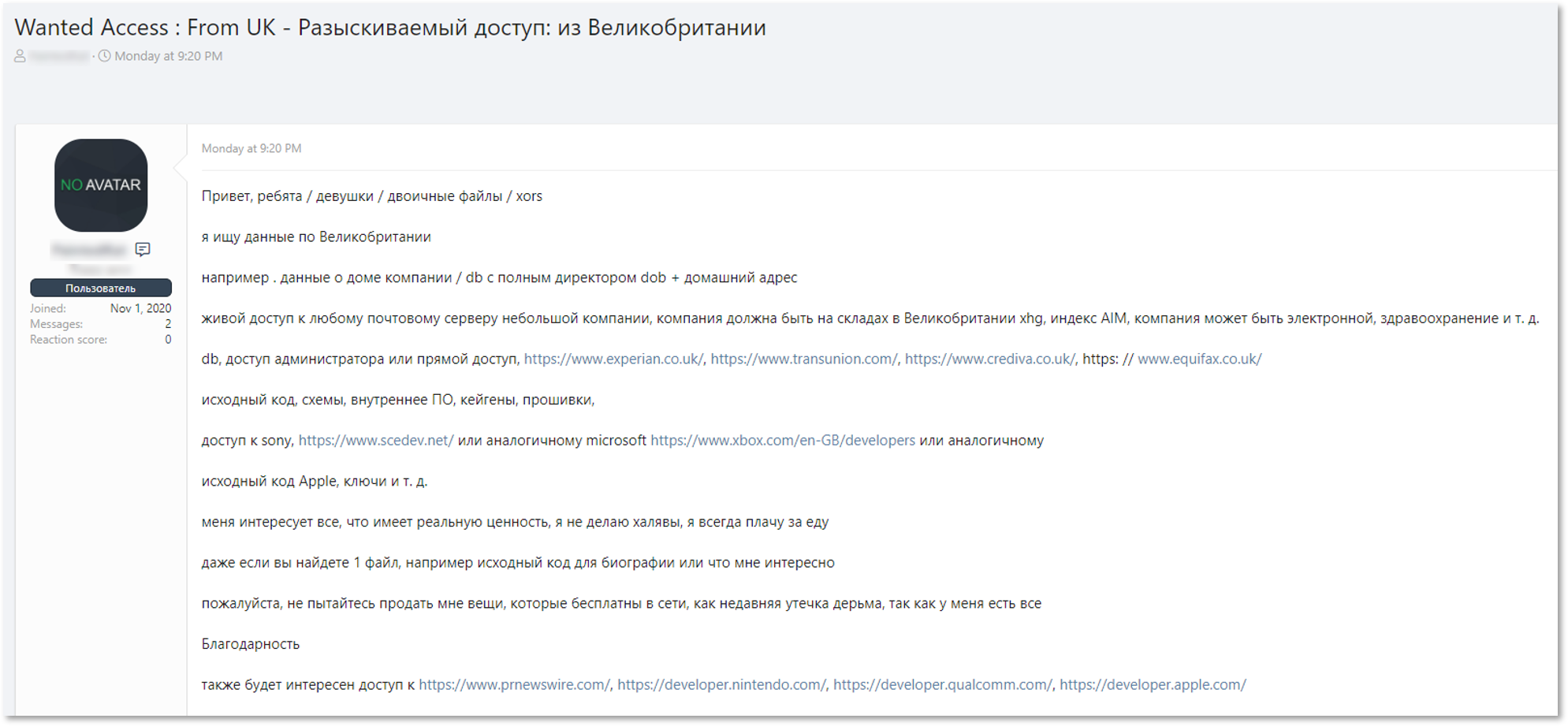

ランサムウエア集団は、理想とする標的の収益や地域を指定する一方で、特定の業界や国を攻撃対象から除外し、彼らなりの「業界基準」を確立していると思われます。2021年7月に活動していた脅威アクターらが買い取りを希望していたのは、概して収益1億ドル以上を有する米企業へのアクセスでした。ただし彼らの約半分は、医療・教育関連企業のアクセスについては買い取らない旨をスレッドに記載していました。

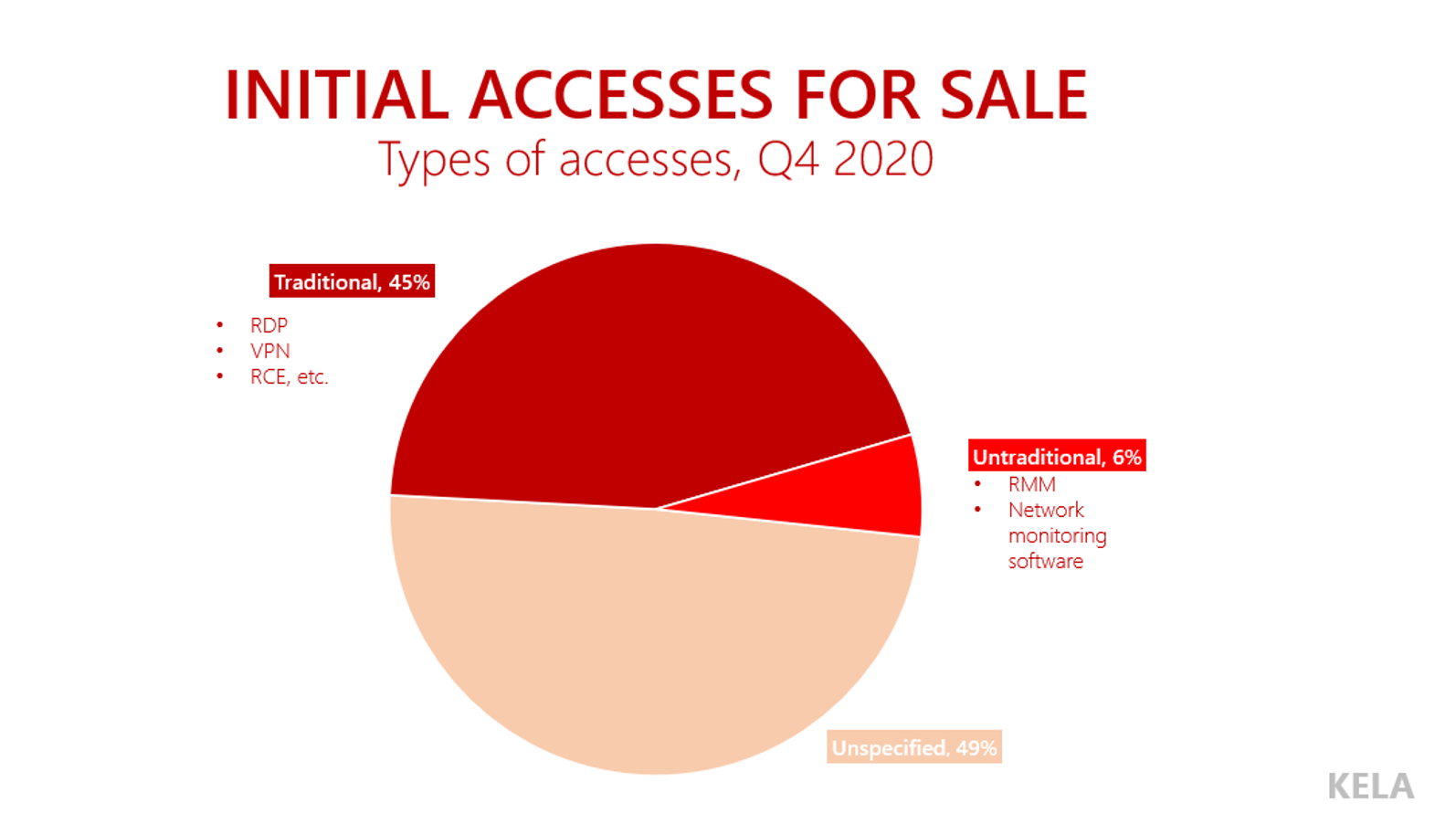

ランサムウエア集団は、最も基本的な買い取り商品としてRDPやVPNを悪用したアクセスを挙げているものの、あらゆる種類のネットワークアクセスを買い取りの対象としています。ネットワークへのアクセスに利用できる製品の中で、彼らがアクセスを買い取りたいと名を挙げていたのは、Citrix社やPalo Alto Networks社、VMware社、Fortinet社、Cisco社のソリューションでした。

アクセスにかける予算については、最高で10万米ドルまで支払うとしているランサムウエア集団もいますが、大半のランサムウエア集団は、その約半額となる5万6,250ドルを上限としています。

それぞれのランサムウエア集団が定めている標的の要件と、彼らが初期アクセス・ブローカーらに対して要求している商品(アクセス)や条件の内容には様々な共通点が見られます。これは、ビジネス社会と同じようにランサムウエア業界の活動においても、標準化の波が訪れていることを表しています。